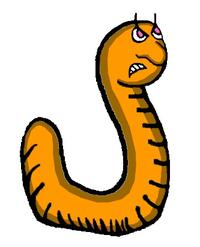

Des chercheurs développent un nouveau malware qui communique par le son

Le malware qui se propage par le son, délire de science-fiction ? Pas du tout : des chercheurs ont mis au point un système capable de faire transiter certaines informations d’un ordinateur à un autre en utilisant les ultrasons. Les microphones et les haut-parleurs intégrés aux ordinateurs deviendront-ils prochainement des moyens de diffusion des logiciels…